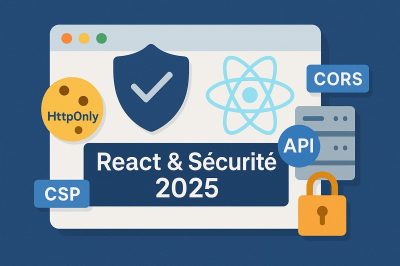

Introduction

La plupart des incidents sur des apps React ne viennent pas d’attaques “hollywoodiennes”, mais de réglages incomplets : un contenu non filtré qui devient script, un token laissé au chaud dans localStorage, un CORS ouvert “le temps de tester” qui reste en production, des droits vérifiés trop haut et jamais au plus près de la ressource. La bonne nouvelle : on évite 80 % des problèmes avec des garde-fous simples, documentés, et appliqués partout de la même façon.

Carte des risques (le concret, pas la théorie)

Les risques dominants tiennent en cinq familles. Injection & XSS : un texte externe rendu comme du HTML exécuté suffit à détourner une session. Fuite de secrets : tout jeton laissé côté JavaScript (storage, logs, URL) sera lu un jour par du code malveillant. CORS permissif : autoriser “tout le monde” à lire vos réponses privées depuis un navigateur, c’est ouvrir vos données. Contrôle d’accès incomplet : authentifié ne veut pas dire autorisé ; sans vérification fine des rôles et de la propriété, on lit/modifie ce qui ne nous appartient pas. Chaîne de dépendances : bibliothèques obsolètes ou inutiles = surface d’attaque gratuite.

UI/React : rendre l’injection inoffensive

Côté interface, la règle d’or est simple : afficher des données comme du texte, pas comme du HTML. Évitez dangerouslySetInnerHTML. Si vous n’avez pas le choix (éditeur riche, contenu CMS), nettoyez la donnée avant affichage avec une sanitation sérieuse. Ajoutez une CSP (Content-Security-Policy) qui n’autorise que vos sources de scripts/styles/images, bloque le script inline non maîtrisé et interdit d’embarquer vos pages dans des iframes non autorisées. Complétez par Referrer-Policy et Permissions-Policy pour réduire les fuites contextuelles.

Gardez l’UI sobre : pas d’identifiants sensibles dans l’URL, pas de stacktraces en prod, des messages d’erreur utiles mais avares en détails. Enfin, allégez vos dépendances : verrouillez les versions, retirez ce qui n’est plus utilisé, remplacez ce qui n’est plus maintenu. Moins de paquets, moins de risques.

Identité & sessions : authentifier sans exposer

Évitez que l’application React manipule des secrets. Privilégiez des cookies de session marqués HttpOnly, Secure et SameSite : ils ne sont pas lisibles par le JavaScript, voyagent seulement en HTTPS et limitent les abus inter-sites. Si vous utilisez un SSO (OIDC), réalisez l’échange côté serveur ; côté navigateur, on ne voit jamais passer le jeton d’accès brut.

Besoin d’un cloisonnement plus strict ? Backend-for-Frontend (BFF) : le navigateur parle à un petit serveur du même domaine, qui lui parle à l’API et au fournisseur d’identité. Avantage : zéro token dans le front, CORS simplifié, surface d’attaque réduite. Pensez aussi à la déconnexion : invalider la session côté serveur avant de nettoyer le côté client, pour éviter les sessions “fantômes”.

API & infra : droits précis, CORS serré, hygiène continue

Tout ce qui compte se vérifie côté API. Faites un contrôle d’accès à chaque requête (rôles, périmètres, ownership de la ressource). La validation côté React ne sert qu’à l’UX : revalidez toujours serveurs (types, tailles, formats).

Réglez CORS en liste blanche : origines précises, méthodes et en-têtes explicités, credentials activés seulement si nécessaire (et jamais avec *). Ajoutez rate-limiting, quotas, timeouts et bornes d’upload. Activez HSTS, nettoyez les bannières serveur, maîtrisez le cache des réponses privées et bannissez toute donnée sensible des journaux (utilisez un identifiant de corrélation pour suivre un incident sans exposer l’utilisateur).

Parcours fluide de sécurisation (3 étapes, en continu)

Étape 1 – Poser les protections “par défaut”.

UI : sanitation + CSP minimale, erreurs sobres, dépendances nettoyées. Identité : cookies HttpOnly/SameSite/Secure, échanges d’auth côté serveur. API : CORS en liste blanche, validation d’entrée, contrôle d’accès systématique, rate-limit.

Effet immédiat : on ferme les portes principales sans changer l’architecture.

Étape 2 – Mesurer et compléter.

Surveillez taille du bundle, taux d’erreurs, latences, pics de 429 (rate-limit), refus d’uploads, événements CSP. Ajustez au réel : réduire du JS là où c’est trop lourd, resserrer une règle CORS, baisser une limite d’upload, renforcer un log trop bavard.

Effet : moins d’angles morts, performance stable, sécurité visible.

Étape 3 – Entretenir.

Rituel mensuel d’audit des dépendances, mises à jour, nettoyage. Revue trimestrielle des politiques (CSP, CORS, journaux), vérification de la déconnexion et des parcours sensibles.

Effet : la sécurité devient un réflexe d’équipe, pas une campagne ponctuelle.

Signaux d’alerte à traiter sans délai

- Un token est stocké dans localStorage/sessionStorage ou visible dans l’URL.

- CORS accepte * ou des origines larges avec des cookies.

- Des pages publiques chargent un gros bundle JavaScript “par habitude”.

- Journaux applicatifs contenant des emails complets, tokens, identifiants internes.

- dangerouslySetInnerHTML utilisé sans sanitation en amont.

Conclusion

Sécuriser une app React n’a rien de mystérieux : neutraliser l’injection, ne pas exposer de secrets au navigateur, resserrer CORS et les droits, limiter les dépendances, et mesurer avant d’ajuster. En posant ces bases et en les entretenant, vous réduisez fortement les risques tout en gardant une application rapide et agréable à faire évoluer.

Besoin d’un œil extérieur pour cadrer tout ça ?

Etixio met à votre disposition des développeurs React expérimentés capables de s’intégrer rapidement à vos équipes pour accélérer vos chantiers front. Habitués aux bonnes pratiques (type-safety, tests, state management, accessibilité), ils maîtrisent l’écosystème moderne (Vite, Next.js, SSR/SSG/ISR, routing, forms, i18n) ainsi que la performance, la sécurité côté client et l’observabilité. Nos ingénieurs savent collaborer avec vos backends (REST/GraphQL), renforcer votre CI/CD (lint, tests, previews), et livrer un code propre, maintenable et documenté. Disponibles en renfort ponctuel ou en équipe dédiée, francophones et anglophones, ils apportent une montée en puissance rapide et fiable sur vos projets React.

Vous pouvez nous présenter votre projet pour obtenir une première proposition d’accompagnement adaptée à vos besoins.